El primer rootkit para Windows 8 ataca el UEFI

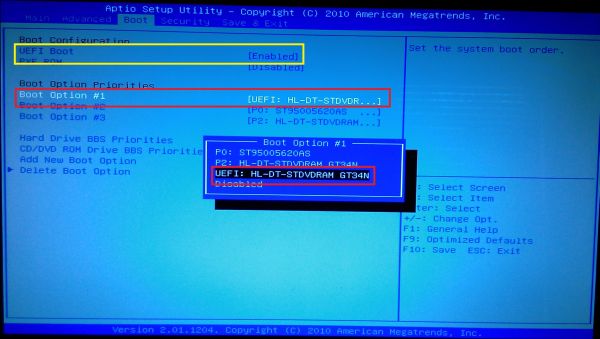

La compañía de seguridad italiana ITSEC ha revelado que ha podido «fabricar» un rootkit que ataca el cargador UEFI de Windows 8, sobreescribiéndolo y pasando por alto todas las medidas de seguridad. Recordemos que el UEFI es el reemplazo de la BIOS que exige que el sistema operativo y sus drivers estén firmados digitalmente, que Microsoft ha desarrollado desde la versión de 64 bits de Windows 7.

Lo que hace exactamente el rootkit es permitir la carga de controladores sin firma digital autorizada por Microsoft, precisamente lo que intenta impedir el UEFI. A grandes rasgos, puede compararse a los antiguos virus que atacaban el MBR, el arranque de las primeras versiones de Windows.

De acuerdo a ITSEC, el objetivo de elaborar este virus es para probar que la plataforma UEFI es tan insegura como las anteriores BIOS. Aún peor, ahora es posible escribir un virus en lenguaje C, y no en ensamblador, debido a la arquitectura de la UEFI.

Los investigadores de ITSD anticiparon que el sector de arranque será el nuevo campo de batalla de los hackers contra los fabricantes de antivirus y los usuarios. Y no solamente en Windows. Hace poco, una firma australiana presentó otro rootkit UEFI capaz de infectar a MacOS X.

Vía | The Register

Cómo influye un buen hosting para el posicionamiento SEO

Cómo influye un buen hosting para el posicionamiento SEO  Estas son las versiones de Internet Explorer que dejarán de tener soporte

Estas son las versiones de Internet Explorer que dejarán de tener soporte  La guerra contra la publicidad, peor de lo que pensábamos

La guerra contra la publicidad, peor de lo que pensábamos